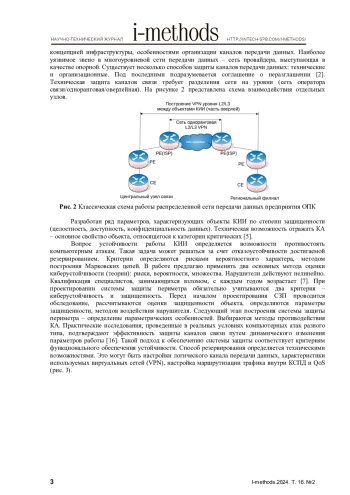

разработка методологии анализа устойчивости значимых объектов критической информационной инфраструктуры к взлому, компьютерным атакам, воздействию вредоносных компьютерных программ. Цель исследования: используя концепцию построения сетей Петри, гиперсетей выполнить моделирование объектов значимой критической информационной инфраструктуры. Результаты: предложенная методика построения модели объектов ЗОКИИ позволит точно определить показатели вероятности компьютерной атаки, разработать схему устойчивости к не легитимному воздействию. Разрабатываемый метод построения модели учитывает специфику объектов ЗОКИИ: особенности коммуникации, построения корпоративной сети передачи данных (КСПД), динамику эксплуатации. Все перечисленные факторы влияют на устойчивость системы к взлому. Решается задача оценки защиты, обеспечения информационной безопасности ЗОКИИ. Методика позволяет снизить зависимость от субъективных экспертных оценок, закрывает вопрос соблюдения требований законодательства в части выполнения требований Федеральной службы по техническому и экспортному контролю. Ежегодное ужесточение правил эксплуатации объектов критической инфраструктуры требует особого подхода. Эксплуатация методики представляет собой организационную меру защиты от проникновения злоумышленников. Практическая значимость: возможность с высокой точностью моделировать параметрические модели объектов критической информационной инфраструктуры. При моделировании учитываются оценки защищенности коммуникационных, инфраструктурных параметров самого объекта. Кратно повышается независимость оценки состояния информационной безопасности корпоративных сетей передачи данных, объектов ЗОКИИ других типов (АСУ, АСУ ТП) субъектов, работающих в оборонной промышленности. Что особенно актуально перед плановыми и внеплановыми проверками со стороны регуляторов (ФСТЭК, ФСБ). Следование методики снижает вероятность назначения штрафов руководителю предприятия, специалисту по информационной безопасности

.

Идентификаторы и классификаторы

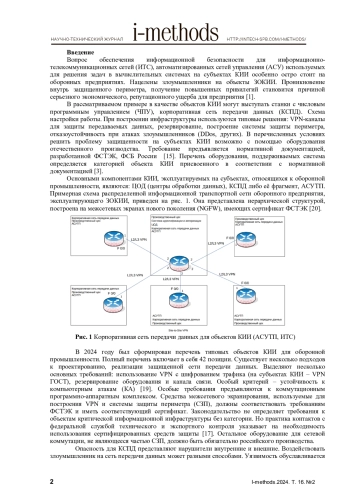

Вопрос обеспечения информационной безопасности для информационнотелекоммуникационных сетей (ИТС), автоматизированных сетей управления (АСУ) используемых для решения задач в вычислительных системах на субъектах КИИ особенно остро стоит на оборонных предприятиях. Нацелены злоумышленники на объекты ЗОКИИ. Проникновение внутрь защищенного периметра, получение повышенных привилегий становится причиной серьезного экономического, репутационного ущерба для предприятия [1].

Список литературы

1. Гурина Л. А. Оценка киберустойчивости системы оперативно-диспетчерского управления ЭЭС // Вопросы кибербезопасности, 2022. № 3(48), С.18-26. DOI: 10.21681/2311-3456-2022-3-23-31 EDN: QITQLA

2. Осипенко А. А., Чирушкин К. А., Скоробогатов С. Ю., Жданова И. М., Корчевной П. П. Моделирование компьютерных атак на программно-конфигурируемые сети на основе преобразования стохастических сетей //Известия Тульского государственного университета. Технические науки. 2023. № 2. С. 274-281. EDN: VNGXMX

3. Зегжда Д. П. Кибербезопасность цифровой индустрии. Теория и практика функциональной устойчивости к кибератакам / Под редакцией профессора РАН, доктора технических наук Д.П. Зегжды. - Москва: Горячая линия - Телеком. 2023. - 500с. ISBN: 978-5-9912-0827-7

4. Колосок И. Н., Гурина Л. А. Оценка показателей киберустойчивости систем сбора и обработки информации в ЭЭС на основе полумарковских моделей // Вопросы кибербезопасности, 2021, № 6(46), С. 2-11. DOI: 10.21681/2311-3456-2021-6-2-11 EDN: IJWNVI

5. Amassing the Security: An Enhanced Authentication Protocol for Drone Communications over 5G Networks / Tsuyang Wu, Xinglan Guo,Yehcheng Chen, Saru Kumari and Chienming Chen // Drones 2022- 6.- 10.

6. Борисов К.В., Любушкина И.Е., Панасенко С.П. и др. Способ, система и устройство криптографической защиты каналов связи беспилотных авиационных комплексов // Патент №2704268, опубликован 25.10.2019 - https://i.moscow/patents/ru2704268c1_20191025.

7. Павленко Е.Ю. Распознавание киберугроз на адаптивную сетевую топологию крупномасштабных систем на основе рекуррентной нейронной сети / Е.Ю. Павленко, Н.В. Гололобов, Д.С. Лаврова, А.В. Козачок // Вопросы кибербезопасности. - 2022. -№6(52). - С. 93-99. EDN: CIBOEO

8. Шелухин О. И. Модификация алгоритма обнаружения сетевых атак методом фиксации скачков фрактальной размерности в режиме Online / О. И. Шелухин, C. Ю. Рыбаков, А. В. Ванюшина // Труды учебных заведений связи. - 2022. - Т. 8. - №. 3. - С. 117-126. EDN: OULDYS

9. Tangade S., Kumaar R. A., Malavika S., Monisha S., & Azam F. Detection of Malicious Nodes in Flying Ad-hoc Network with Supervised Machine Learning. In 2022 Third International Conference on Smart Technologies in Computing, Electrical and Electronics (ICSTCEE).- 2022. - Pp. 1-5. IEEE.

10. Кононов Р. В. Многоклассовая классификация сетевых атак методами интеллектуального анализа / Р. В. Кононов, О. И. Шелухин // Телекоммуникации и информационные технологии. - 2022. - Т. 9, № 1. - С. 11-16. EDN: AMBLME

11. Гайдук К.А., Исхаков А.Ю. К вопросу о реализации алгоритмов выявления внутренних угроз с применением машинного обучения // Вестник СибГУТИ. - 2022. - № 16(4). - С. 80-95. -. DOI: 10.55648/1998-6920-2022-16-4-80-95 EDN: SGBSIH

12. Язов Ю. К. Методология оценки эффективности защиты информации в информационных системах от несанкционированного доступа: монография / Ю.К. Язов, С.В. Соловьев. - Санкт-Петербург: Наукоемкие технологии, 2023. - 258 с. EDN: WVCHKW

13. Бутрик Е.Е. Подход к определению актуальных угроз безопасности информации в автоматизированных системах управления технологическими процессами с применением банка данных угроз безопасности информации ФСТЭК России / Е.Е.Бутрик, С.В.Соловьев // Информация и безопасность. - Воронеж,2018. - Выпуск 19 (2). - с.203 - 210.

14. Соловьев С. В. Информационное обеспечение деятельности по технической защите информации / С.В. Соловьев, Ю.К. Язов / Вопросы кибербезопасности. 2021, №1 (41), с. 69-79. DOI: 10.21681/2311-3456-2021-1-69-79 EDN: AOEUFT

15. Коцыняк, М.А. Математическая модель таргетированной компьютерной атаки / М.А. Коцыняк, О.С. Лаута, Д.А. Иванов // Наукоемкие технологии в космических исследованиях Земли. - 2019. - Т. 11, № 2. - С. 73-81. DOI: 10.24411/2409-5419-2018-10261 EDN: IJSYDT

16. Бугайский, К.А. Расширенная модель открытых систем (Часть 3) / К.А. Бугайский, Б.О. Дерябин, К.В. Табаков, Е.С. Храмченкова, С.О. Цепенда // Информация и безопасность. - 2022. - Т. 25, № 4. - С. 501-512. EDN: YUNICS

17. Лившиц И. И., Бакшеев А.С. Исследование методик контроля уровня защищенности информации на объектах критической информационной инфраструктуры / И. И. Лившиц, А. С. Бакшеев. // Вопросы кибербезопасности. - 2022. - № 6(52). - С. 40-52. EDN: NSWOOI

18. Робертович А.В., Табакаева В.А., Селифанов В. В. Разработка методики аудита кибербезопасности государственных информационных систем, относящихся к значимым объектам критической информационной инфраструктуры, функционирующих на базе центров обработки данных // Интерэкспо Гео-Сибирь. 2020. №1.

19. Макаренко С.И., Смирнов Г.Е. Анализ стандартов и методик тестирования на проникновение // Системы управления, связи и безопасности. 2020. №4. EDN: ZVHQBR

20. Нестеровский О.И., Пашковская Е.С., Бутрик Е.Е. Методический подход к организации проведения контроля защищенности информации на объектах критической информационной инфраструктуры // Вестник ВИ МВД России. - 2021. - № 2. - С.126-133.

Выпуск

Другие статьи выпуска

В современном мире, где информационные технологии пронизывают все аспекты нашей жизни, обеспечение информационной безопасности становится одной из ключевых задач. В этом контексте математическая статистика играет фундаментальную роль, предоставляя мощные инструменты и методы для анализа, моделирования и принятия решений в области информационной безопасности. Цель исследования (Purpose): целью исследования было произвести сравнительный анализ математических методов для проверки двух выборок при мониторинге информационных систем. Результаты (Results): были рассмотрены два математических критерия: критерий Розенбаума и критерий Манна-Уитни. Для расчётов критериев Розенбаума/Манна-Уитни были взяты две экспериментальные модели сети: эталонная модель и модель с отклонениями в количестве пропускаемого трафика. По результатам расчётов критерий Манна-Уитни оказался наиболее более точным. Для специалиста информационной безопасности важна точность обнаружения несанкционированного доступа в информационную систему, для того чтобы предпринять наиболее эффективные меры по защите данных обрабатываемых и хранящихся в системе. Исходя из вышеизложенного был сделан вывод о том, что критерий Манна-Уитни зарекомендовал себя как лучший из рассмотренных критериев, что может служить рекомендацией к использованию с целью повышения общего уровня информационной безопасности. Практическая значимость (Practical relevance): результаты исследования, проводимого в данной статье могут быть использованы специалистами по информационной безопасности любой организации для построения наиболее эффективной системы защиты информации. Обсуждение (Discussion): в качестве дальнейшего исследования можно расширить количество математических методов для проведения более широкого сравнительного анализа

В статье проводится анализ корреляционных свойств последовательностей, применяемых при построении информационных и служебных символов кадров или пакетов систем связи и передачи данных. Цель исследования: состоит в определении оптимальных последовательностей для построения синхросигналов, преамбул, служебных сигналов, маркирующих начало кадра, либо используемых для получения характеристик канала связи. Методы: методы многоуровневого синтеза сложных технических систем; модели и методы теории статистической теории связи; методы цифровой обработки сигналов; методы объектно-субъектного описания информационно-телекоммуникационных систем. Результаты: осуществлено доказательство того, что корреляционные характеристики исследуемых последовательностей, такие, как апериодическая автокорреляционная функция и отношение величины модуля главного лепестка автокорреляционной функции к максимуму боковых лепестков определяются формулами построения последовательностей; для всех многофазных последовательностей (в статье - Задова - Чу, Фрэнка) значения этих характеристик всегда превышают значения подобных характеристик двоичных и псевдослучайных последовательностей. В статье приведены результаты исследований корреляционных свойств последовательностей CAZAC (Constant Amplitude Zero AutoCorrelation - многофазные последовательности c циклической δ-корреляцией), псевдослучайных и M-последовательностей. Составлены сравнительные таблицы, приведены графики для исследуемых последовательностей с одинаковым числом элементов: n=9, 16, 25, 36, 49 - число элементов равно квадрату целого числа, что характерно для построения последовательностей Фрэнка; а также n=11, 19, 51 - для исследуемых псевдослучайных последовательностей, Задова - Чу и n=7, 15, 31 для исследуемых M-последовательностей. Последовательности выбирались по правилу взаимопростых чисел n и параметров последовательностей. Практическая значимость: Результаты анализа корреляционных свойств последовательностей, применяемых при построении информационных и служебных символов кадров или пакетов систем связи и передачи данных способствуют развитию новых алгоритмов построения корреляционных систем синхронизации во временной области обработки. Применение CAZAC последовательностей для построения циклических и апериодических корреляционных функций, пиковые значения которых маркируют начало символа, кадра, такта информационных данных, позволяют повысить скорость и точность тактовой, символьной, кадровой синхронизации в технологиях связи LTE, WiMAX, низкоорбитальных систем спутниковой связи и систем 5G поколения. Обсуждение. В продолжении исследований корреляционных свойств рассмотренных последовательностей обозначается проблема выбора последовательности с заданным количеством элементов, либо конкатенации нескольких последовательностей с хорошими корреляционными свойствами для получения заданной длины;

в работе рассматриваются различные подходы к решению задачи нахождения на эйлеровых графах эйлеровых маршрутов, которые проходят один раз через все ребра графа, и гамильтоновых маршрутов на гамильтоновых графах, которые проходят один раз через все вершины графа. Расчет эйлеровых или гамильтоновых маршрутов является научной задачей, которая имеет теоретическое и практическое значение. Теоретическое значение обусловлено отсутствием в литературе информации о формуле числа этих маршрутов и методах нахождения всех маршрутов на эйлеровых и гамильтоновых графах. Практическое значение обусловлено известным фактом, что на этих графах число маршрутов быстро увеличивается с ростом числа вершин и ребер, что позволяет использовать эти маршруты для организации разнообразных схем группового мониторинга БПЛА на местности по реперам, которые соединены отрезками между собой, как ребрами, и образуют эйлеровы или гамильтоновы графы. Имея в распоряжении все или большое множество маршрутов можно выделить из них маршруты наибольшего или максимального мониторинга, на которых возможен групповой полет наибольшего или максимального количества БПЛА, безопасно двигающихся в группе с интервалом в одно или несколько ребер графа таким образом, чтобы исключить возможность одновременного нахождения в одинаковых вершинах или на ребрах двух и более аппаратов. Определение таких маршрутов имеет важное практическое значение для обеспечения наиболее плотного и непрерывного мониторинга на местности, где расположены реперы. Постановка задачи: на основе разработанных в работе методов определить все или большое множество эйлеровых или гамильтоновых маршрутов и определить маршруты наибольшего и максимального мониторинга. При этом использовать полиномиальные алгоритмы по времени счета для графов средней и большей размерности. Методы: определение эйлеровых и гамильтоновых маршрутов для графов малой размерности с помощью метода полного перебора, для графов средней размерности с помощью метода редукции и мозаики. Результаты: вычисление всех или большого множества эйлеровых или гамильтоновых маршрутов и определение из них маршрутов наибольшего или максимального мониторинга. Практическая значимость: множество всех или большая часть эйлеровых или гамильтоновых маршрутов могут быть использованы в алгоритмах одиночного или группового полета БПЛА для организации плотного и непрерывного мониторинга по реперам на местности с соблюдением условий безопасного полета с интервалом в одно и более ребер друг за другом. Адаптирование методов перебора, редукции и мозаики программными средствами в бортовых алгоритмах БПЛА позволит рассчитывать оперативно множество маршрутов максимального и наибольшего мониторинга в ходе полета или заблаговременно в предполетной подготовке.

В статье рассматриваются вопросы потребления электроэнергии в сети «Умного дома» с технологией Wi-Fi. Шлю-зом в сети выступает мобильный телефон, оконечными устройствами являются датчики расстояния, температуры и влажности, атмосферного давления. Постановка задачи: на основе подбора времени работы системы и времени между опросами оконечных узлов сети необходимо оптимизировать энергопотребление шлюза сети. Методы: на основе анализа переданного тра-фика, предложен линейный алгоритм оптимизации энергопотребления шлюза сети с подбором времени между опросами. Результаты: были выбраны протоколы передачи данных на разных участках взаимодействия сети, для двух режимов работы системы. Рассматриваются режим с прерыванием (соединение прерывается на время бездействия датчиков) и режим без пре-рывания работы. Выполнены расчеты числа переданных полезных и служебных пакетов данных в зависимости от параметров датчиков и времени работы сети. Проанализировано число передаваемых пакетов данных с учетом времени между опросами. Приведены графики зависимости объема передаваемых данных от времени передачи. Выполнено сравнение расчетных дан-ных с экспериментальными. Уменьшение энергопотребления шлюза достигнуто за счет подбора времени между опросами дат-чиков сети. При изменении времени между опросами объем трафика изменятся обратно пропорционально времени между опросами. Практическая значимость: применение алгоритма линейного программирования для оптимизации энергопотребления шлюза системы Интернета вещей обеспечивает снижение потребления энергии на 22%. Обсуждение: достоинства предложенного подхода состоит в возможности оптимизации энергопотребления сети Интернета вещей с применением алгоритма линейного программирования с учетом времени опроса датчиков и переданного трафика.

Статистика статьи

Статистика просмотров за 2025 год.

Издательство

- Издательство

- ИНСТИТУТ ИНТЕХ

- Регион

- Россия, Санкт-Петербург

- Почтовый адрес

- 194292, г Санкт-Петербург, Выборгский р-н, пр-кт Культуры, д 22 к 2, кв 258

- Юр. адрес

- 194292, г Санкт-Петербург, Выборгский р-н, пр-кт Культуры, д 22 к 2, кв 258

- ФИО

- Легков Евгений Александрович (ГЕНЕРАЛЬНЫЙ ДИРЕКТОР)

- Контактный телефон

- +7 (___) _______